Qu’est-ce que l’AS2 ?

AS2 signifie Applicability Statement 2. Ce protocole de messagerie permet aux entreprises de transmettre des documents sécurisés via Internet. Aujourd’hui, AS2 s’impose comme une norme de sécurité pour l’EDI.

Rappelons que l’EDI désigne l’échange automatique d’informations entre deux systèmes informatiques via des messages standardisés. L’EDI implique un client et un serveur connectés en ligne de manière « point à point ». Les entreprises utilisent ce protocole universel dans des secteurs tels que la distribution, la logistique, la finance et la santé à l’échelle mondiale.

Grâce à sa fiabilité et à sa sécurité renforcée, les entreprises choisissent AS2 pour sécuriser leurs échanges EDI B2B.

L’EDIINT, terme générique signifiant « EDI via Internet », combine les syntaxes EDI traditionnelles avec les protocoles IP d’Internet, permettant ainsi des échanges plus pratiques et sécurisés. Les entreprises qui adoptent AS2 réduisent leurs coûts et gagnent du temps dans leurs processus de communication.

Historiquement, l’AS2 remplace l’AS1 (moins rapide, moins sûr et moins pratique) et constitue un protocole EDI de deuxième génération créé par l’Internet Engineering Task Force (IETF) en 2002. Son utilisation élimine les intermédiaires coûteux et accélère les processus métier. Pour exploiter pleinement AS2, il est important de comprendre ses mécanismes et les acteurs impliqués dans le cycle de transmission.

Technologie et caractéristiques de l’AS2

L’AS2 appuie sa fiabilité sur quatre caractéristiques fondamentales :

Authentification

AS2 vérifie l’identité de l’émetteur et du récepteur à chaque étape de l’échange.

Confidentialité

AS2 protège les données pour qu’elles ne soient visibles que par le destinataire prévu.

Intégrité

AS2 garantit que le contenu reste authentique et non falsifié de bout en bout.

Non-répudiation

AS2 prouve que l’émetteur et le destinataire ont bien envoyé et reçu les messages, ce qui évite les litiges et renforce la confiance commerciale.

Note : La non-répudiation de l’origine prouve que l’expéditeur a envoyé les données. La non-répudiation de la réception confirme que le destinataire a reçu les données.

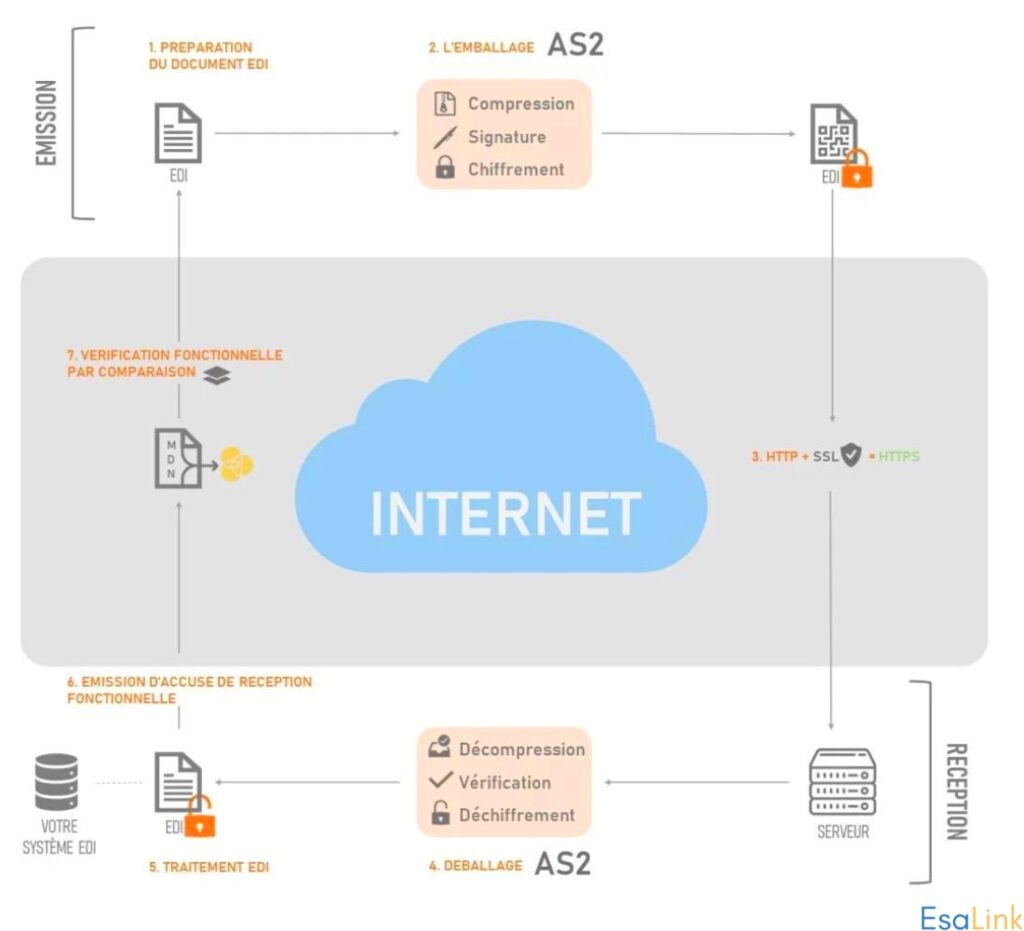

Fonctionnement de l’AS2

1. La préparation des documents EDI

Les entreprises préparent les données à envoyer dans un format EDI standard, même si AS2 ne limite pas les formats.

2. L’emballage AS2

Avant de les expédier, on soumet les données à un processus de transformation variable selon leur nature.

- Facultativement, en fonction de la taille des données, on peut compresser le message à l’aide d’un algorithme pour accélérer son acheminement et prévenir certaines attaques de cryptanalyse (basées sur des analyses statistiques du contenu).

- La signature : les données sont signées avec une clé privée de l’expéditeur afin de garantir son identité en tant qu’émetteur du message.

- Le chiffrement : le module AS2 « encapsule » le message dans une enveloppe sécurisée grâce un protocole de cryptographie S/MIME spécifique. Le système destinataire utilise sa clé publique pour chiffrer les données à transférer, ce qui le rend le seul récepteur capable de les lire.

3. La transmission des messages

Les entreprises transmettent la capsule AS2 via HTTP, ou HTTPS pour renforcer la sécurité.

4. L’étape du déballage dans l’AS2

Le serveur destinataire du message qui est constamment en ligne, reçoit alors un paquet qui lui a été désigné. Ce paquet encapsulé intègre alors un processus de « déballage » dans lequel intervient un double contrôle :

- La signature du document est vérifiée avec la clé publique de l’expéditeur pour confirmer son identité.

- Les données préalablement chiffrées sont décryptées avec la clé privée du destinataire.

- Si le message a été compressé à l’émission, il est ensuite décompressé.

À l’issue de ces étapes, le message EDI devient enfin accessible et exploitable.

5. Le traitement EDI

Le module AS2 récepteur transmet le document exploitable à votre système EDI afin d’exécuter la logique métier attribuée.

6. Envoie de l’accusé de réception par le Destinataire.

L’organisation réceptrice ayant finalement reçu les données, émet un MDN (Message Disposition Notification, voir ci-dessous) pour informer le système expéditeur de la bonne réception du paquet.

7. Traitement de l’accusé de réception par l’expéditeur.

L’expéditeur initial des données valide la signature de réception et vérifie à l’occasion l’intégrité du message en comparant le MIC (Message Integrity Check) du contenu renvoyé avec celui qu’il a calculé à l’origine.

AS2 : Focus sur l’accusé de réception (MDN) et le principe de non-répudiation

Les reçus, ou notifications de disposition de message (MDN), confirment que les partenaires commerciaux ont bien reçu les données. Ceci permet alors d’obtenir un non-déni de réception.

Il existe cinq options pour traiter les reçus, notamment :

- Pas de reçus – un mauvais choix qui ne fournit aucune piste d’audit et peut conduire à de faux positifs pour la transmission. L’équivalent de sécurité est le retrait des piles d’un détecteur de fumée.

- Reçus simples – reçus non signés retournés immédiatement à l’expéditeur pour afficher un reçu de message. Aussi un mauvais choix, car il est sujet à l’usurpation d’identité.

- Reçu signé – retourné immédiatement et signé, fournissant la piste d’audit la plus solide

- Réception simple asynchrone – un reçu simple qui est envoyé plus tard, pas immédiatement

- Le reçu signé asynchrone est un reçu signé envoyé ultérieurement, plutôt qu’immédiatement. Il sert lorsque le message est volumineux et que l’expéditeur préfère ne pas maintenir la connexion initiale ouverte en attendant la génération d’un MDN plus long à renvoyer.

L’expéditeur peut paramétrer la forme du reçu que le destinataire doit renvoyer, vous devez donc vous assurer que votre logiciel prend en charge les cinq options, car chaque partenaire peut exiger des reçus différents.

De plus, le reçu MDN contient le MIC calculé sur la « charge utile » reçue de la transmission initiale. Lorsque l’expéditeur valide le MDN, il compare le MIC reçu au MIC calculé lors de la transmission AS2 et s’assure ainsi que le contenu est reçu intact et sans falsification. L’utilisation de signatures sur le message et le reçu constitue alors une preuve légale de non-répudiation de réception.

AS2 : Focus sur la sécurité

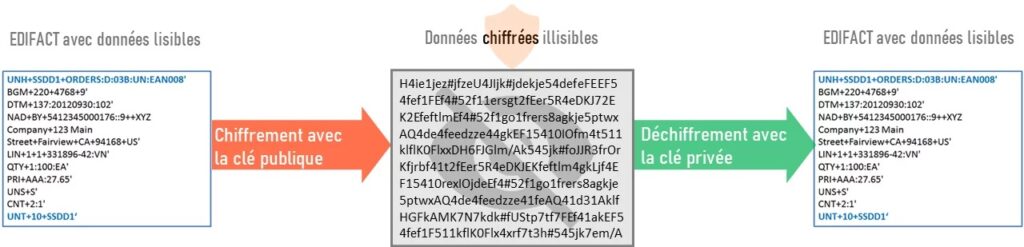

Le chiffrement dans l’AS2

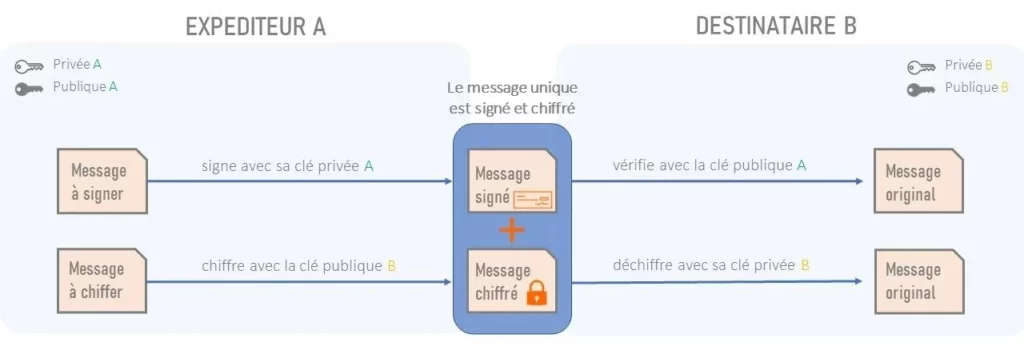

Les mécanismes de sécurité sont basés sur des couples de clés publiques/privées.

- La clé publique est transmise dans un certificat de sécurité.

- La clé privée est connue et détenue uniquement par son propriétaire.

Le message AS2 utilise le certificat public du destinataire pour chiffrer son contenu et sécuriser les données.

Seul le destinataire pourra déchiffrer le contenu, à l’aide de son certificat privé. Pour chiffrer vos données au fur et à mesure que vous les transmettez via AS2, vous et votre partenaire devez utiliser et prendre en charge le même algorithme de cryptage. Les options populaires sont :

- 168 Bit Triple DES (3DES) :

- AES (plus récent et plus utilisé)

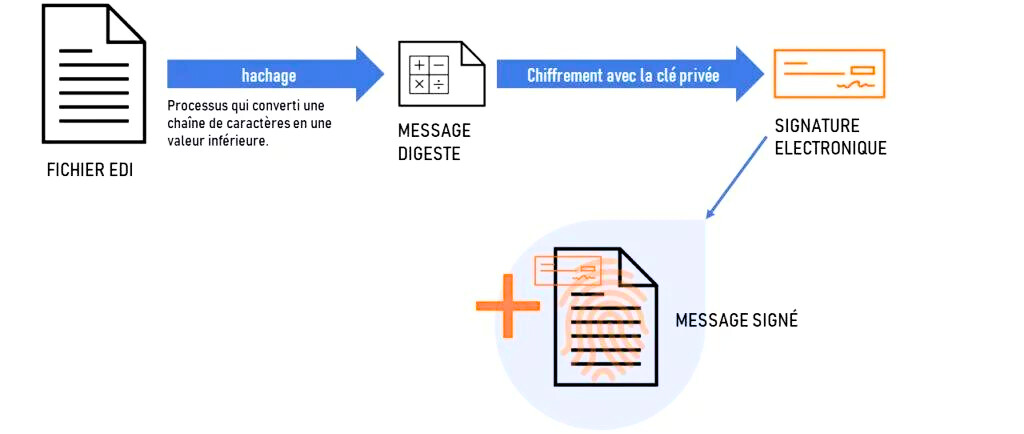

La signature électronique

Le rôle de cette signature réside dans sa capacité à garantir :

- L’intégrité des données

- L’identité de l’émetteur (authentification)

Pour y parvenir, on calcule un checksum via un algorithme de « hachage » — une courte séquence de données numériques générée à partir du texte initial à signer. Le checksum vérifie que l’intégrité du bloc est préservée pendant la transmission, puis il est chiffré avec la clé privée de l’émetteur pour former une signature unique attachée au fichier à envoyer.

De l’autre côté, le destinataire reçoit le message avec la signature.

Il calcule le « hash » sur la partie donnée du message.

Ensuite, il déchiffre la signature en utilisant la clé publique de l’expéditeur.

Il compare le résultat avec ce qu’il a calculé et s’assure ainsi de l’intégrité du message original et de l’identité de son émetteur.

Les certificats, éléments importants dans la sécurité AS2

La Clé Publique est associée à un certificat, qui constitue un ensemble de données.

Il contient des informations sur le propriétaire tels que le nom, l’adresse mail, la société et d’autres. Le certificat porte un numéro de série et des indications spécifiques à son usage.

N’importe qui peut créer un certificat. En revanche, pour le rendre plus fiable, un organisme de confiance, comme une Autorité de certification (AC) reconnue, doit le créer (signer) en respectant des critères précis.

L’AS2, un incontournable de l’EDI.

En conclusion, l’AS2 assure de manière sécurisée l’échange de données EDI entre entreprises.

Il offre une solution robuste et fiable pour assurer la sécurité, la confidentialité et l’intégrité des données échangées en B2B. Grâce à ses mécanismes d’authentification, de chiffrement et de non-répudiation, l’AS2 permet un échange de données rapide et sécurisé, répondant aux exigences des organisations modernes. Pour plus d’information, nous vous invitons à consulter notre ebook. En choisissant l’AS2 pour les échanges de données EDI, les entreprises peuvent répondre aux normes de sécurité les plus strictes. L’AS2 contribue ainsi à renforcer la confiance entre les partenaires commerciaux et à garantir la protection des informations sensibles.

Chez EsaLink, nous sommes spécialisés dans l’EDI et proposons des solutions d’intégration moderne des flux B2B. Retrouvez nos services et prestations de maintenance et support sur-mesure pour votre plateforme EDI. Si vous souhaitez optimiser et sécuriser vos échanges de données entre entreprises, n’hésitez pas à nous contacter dès aujourd’hui pour découvrir comment nos experts peuvent vous aider à mettre en place une solution AS2 adaptée à vos besoins.